Ataques Cibernéticos

O que são ataques cibernéticos?

Já pensou em receber um e-mail com um financiamento ou carta de crédito ideal para realizar um sonho, ele pode se tornar o seu pior pesadelo. Um vazamento de

informações ocorreu em uma instituição financeira colombiana, onde foram vazados dados pessoais de seus clientes como: identidade, E-mail, Telefone e informações sensíveis. Estes dados, conforme informado pelo apresentador, foram utilizados em uma campanha de adversários desta instituição. O ataque foi realizado através de uma SQL injection no banco, e teve como intuito fazer phishing com os dados coletados e infectar as vítimas com o BitRAT.

Este ataque foi realizado de uma forma personalizada, algo parecido como citado no texto acima sobre IA, as informações coletadas serviram para personalizar os e-mails disparados, que ao chegar para o cliente possuíam uma grande chance de ser da instituição, estes possuíam planilhas (arquivos do excel) com macros habilitadas para que assim que o arquivo fosse baixado, fizesse o download do BitRAT e o executasse “por baixo dos panos.

Ataques de phishing são os campeões em download de software com malware ou termos do tipo, pois se apresentam da forma ideal ao usuário, parecendo ser outra coisa, alegando ser um e-mail de banco por exemplo, comumente é o mais fácil de atrair pessoas e fazer vítimas. A ameaça é o conteúdo falso gerado pelo grupo ou agente malicioso que pretende se aproveitar de algo, neste caso instalar o malware no computador dos usuários e clientes da Instituição financeira, não só os requisitos de segurança da instituição foram afetados como os dados e computadores de seus clientes. Vale ressaltar a falta de cuidado da Instituição com a forma de guardar seus dados no banco e a forma que armazena os dados dos seus clientes.

O que são Playbooks de segurança?

São documentos que contém planos de contingência caso “o parquinho pegue fogo” ou seja, eles possuem contramedidas a ataques que podem ser realizados, tanto preventivas quanto de contingência. Devem ser seguidos à risca nos casos de invasão e/ou ataque.

Vale ressaltar que segurança não é só um monte de regras e firewall, ela é um processo que deve estar sempre acompanhando os processos e procedimentos mapeados da organização, e estes por sua vez, devem possuir um mapa de riscos que estará atrelado a um plano de ação (Playbook), e claro o mais importante de todos, possuir backup (criptografado de preferência)

Phishing - A onda do momento

Esse é o ataque que está “na moda” basicamente ele possui vários métodos de ser explorado, literalmente como o próprio nome apresenta ele é uma forma de pescar o usuário. Ele pode ser aplicado de diversas formas, sendo elas emails com links maliciosos, e-mais mascarados se passando por instituições, ou com “ofertas e oportunidades imperdíveis”, pode ser via propagandas direcionadas com links ou CTAs (Call to Action) contendo links com malwares ou roubos de informações.

Para exemplificar vamos partir do princípio que você é cliente do banco Girafa (nome de exemplo), que é um banco brasileiro, e recebe um e-mail com o remetente (alertas@girafa_bank.com) informando que o seu cartão foi clonado e você precisa fazer o bloqueio dele. Como o “banco” quer ser muito prestativo ele já disponibiliza um link com uma página para bloqueio dele, você acessa a página e como “procedimento de segurança” você precisa informar o seus dados (Como se o banco que te enviou um alerta não soubesse), e claro, as informações do seu cartão. Desta forma o agente malicioso agora tem acesso aos seus dados e cartão de crédito, apenas basta mais um clique que o seu dinheiro irá viajar para outra conta não não podendo mais ser rastreado. Para muitos isso não passa de uma história difícil de acontecer, mas basta o momento certo e uma historinha convincente e você pode ser a próxima vítima.

O intuito de ataques como este é o roubo de informações, tanto dados pessoais como informações bancárias ou outras que possuam interesse para manipulação, comumente ele foca em atingir grupos, pois se um usuário “morder a isca” a janta está garantida, mas é claro que quanto mais pessoas afetadas, melhor para o hacker.

Como se trata de um ataque “genérico” ele possui muitas maneiras de ser configurado e operacionalizado, não há um “passo a passo” mas em teoria podemos formatar em passos genéricos, também vale ressaltar que a base destes ataques são em engenharia social, ou seja, se passam por uma boa ação ou algo do genêro e possuem um CTA malicioso. é muito comum encontrar este tipo de ameaça em sites de pirataria por exemplo. Alguma vez você entrou em um site de torrents e foi bombardeado por pseudociência com links e oportunidades excepcionais? Os principais e potenciais ativos afetados com o phishing são os dados do usuário, e seus dispositivos que foram o “portal”, dentre os dados do cliente podemos citar suas informações pessoais como, Identidade, endereço (eletrônico e virtual), informações de pagamento como cartões de crédito.

Idealizando e exemplificando um Ataque

Primeiro precisamos definir um público alvo, e qual será a informação apresentada a ele. neste caso como exemplo partimos do princípio que foi revelada a informação que professores Federais estão construindo casas. Pronto agora possuímos a informação e o público alvo.

Para o próximo passo precisamos da história convincente que se torne atrativa a este público, como por exemplo a XYZ Financeira é um banco famoso mundialmente, então criamos uma mensagem que Funcionários Públicos Federais possuem taxa de juro a X% (pouco mais da metade do mercado), ela irá possuir um link ou um botão de chamada para uma outra página. Tudo bem possuímos a mensagem, mas precisamos torná-la convincente.

Criamos um site falso, se passando pelo site da XYZ Financeira, é muito comum em casos com este ciber-criminosos utilizarem de URL idênticas trocando uma letra ou outra, ou até mesmo altera-se somente o sufixo. O site é comumente muito parecido com o verdadeiro, alterando apenas pequenas coisas.

Agora que possuímos o site malicioso, criamos uma página de informações falsas com termos convincentes de porque professores federais possuem este desconto na taxa de juros com um botão ou formulário de inscrição para este benefício.

Todo o conteúdo de apoio está pronto, podemos disparar e-mails para listas como todos@(dominio federal) ou everybody@(dominio federal), até mesmo pode ser comprada uma lista vazada destes e-mails na deep web por exemplo. O próximo passo é enviar a mensagem via e-mail, whatsApp, rede social ou meio de comunicação convincente com um link de acesso ou um botão contendo este link.

Por Mais que muitos usuários recebam, poucos irão acessar, mas contanto que um clique no link do site, e ele acabou de fazer o download de um arquivo desconhecido, podendo ser o BitRAT por exemplo, a minoria, ou muito poucos irão preencher o formulário do site em busca do benefício.

Todos os dados coletados do usuário tanto no download quanto no formulário, preencherão uma base de dados, que pode ser vendida ou usada como sequência deste ataque, esta parte de sequência pode ser vista como engenharia social

Este ataque pode ocorrer independentemente do sistema operacional, Seja Linux, Mac, Windows, Android e IOS.

Playbook

Este tipo de ataque pode ser identificado através de mensagens suspeitas com links maliciosos que devem ser verificados em ambiente controlado, como medida protetiva a equipe deve possuir treinamentos de segurança, onde deve ser reforçado a importância de não clicar em links aleatórios, acessar sites confiáveis. A organização também deve possuir um firewall restritivo, para a rede interna de computadores, onde apenas IPs, URLs e ASN válidos são permitidos navegar. O Servidor de E-mail deve possuir um sistema antispam e um sistema que consulte todos os remetentes em blacklists mundiais.

Deve-se notar qual IP de origem e destino da conexão bem como suas portas de conexão, também resolver todas as urls enviadas para IP e consultar sua reputação. Após as URLS podem ser analisadas em um ambiente controlado, em máquinas em redes isoladas ou no windows sandbox por exemplo, é muito importante que a máquina não possua acesso à rede da organização nem a outros computadores. Caso algo suspeito seja confirmado marque esta ameaça como uma verdadeira ameaça.

Como contingência e contra medida, após confirmar que se trata de phishing, deve ser marcado como spam para moderadores do servidor e encaminhado um e-mail de aviso para toda a organização, a URL deve ser bloqueada em filtros do servidor de e-mail e também bloqueado o IP do lookup no firewall, também deve ser executado um anti-malware na máquina de quem foi afetado.

Malware

Tendo em vista o avanço da internet e a facilidade que ela nos proporciona de acesso à informação, a pirataria também acompanhou esta evolução. Antigamente para instalar um jogo (GTA por exemplo) você precisava ter um amigo que tivesse o CD de instalação do jogo, o crack e Keygen dele. Hoje para instalar um jogo sem pagar basta digitar no google “GTA V Completo crackeado torrent” e escolher a melhor opção de download, entretanto, você considera segura esta prática?

Malware é um software instalado no hospedeiro sem consentimento ou ciência do usuário, utilizado para roubar informações, causar danos ao hospedeiro ou até mesmo permitir acesso remoto ao computador.

Você possui um arquivo senhas.txt na sua área de trabalho, e faz download de aplicativos piratas como de torrents por exemplo?

Sugestão: Corra, altere todas as suas senhas e formate a sua máquina.

Malwares são capazes de analisar todos seus arquivos, enviar suas informações ou até mesmo os arquivos para um servidor remoto, podendo ocorrer vazamento de suas informações e de arquivos sigilosos ou de caráter constrangedor, estes arquivos podem ser vendidos em lugares obscuros da internet, como na deep web, ou podem ser motivos de ameaça para extorsão de dinheiro ou favores, isto fica bem representado no episódio “Manda quem Pode” da série Black Mirror, disponível na Netflix.

Causando Danos ao hospedeiro

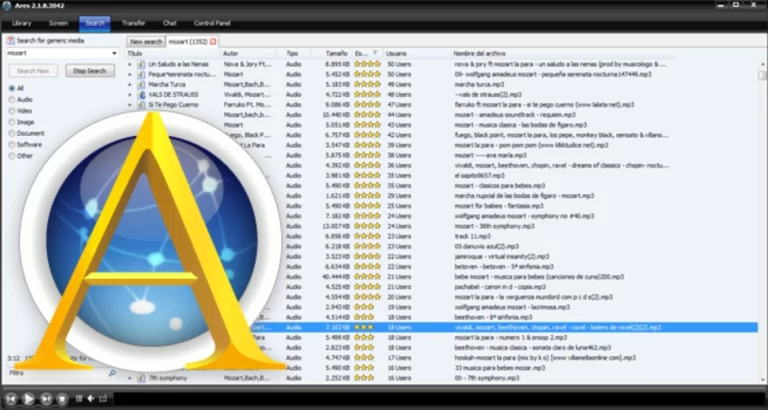

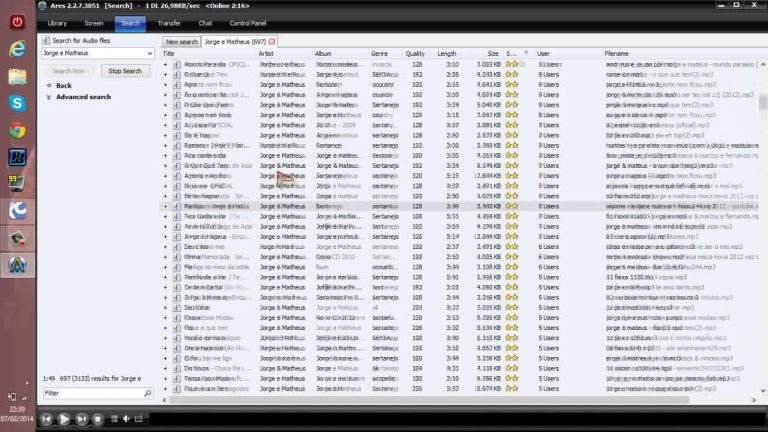

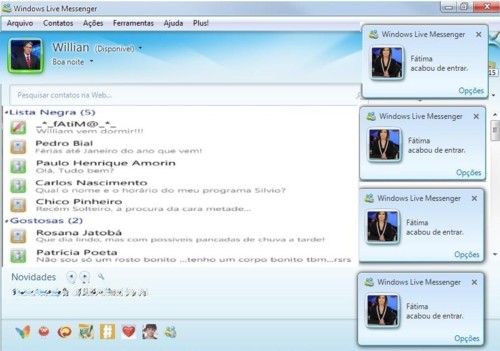

Muitas Pessoas podem se identificar com este tópico, vamos voltar no tempo, Imagine que estamos na década de 2010, você senta na frente da sua máquina, liga o estabilizador, e com o dedão do pé liga o computador, a tela da BIOS é apresentada, o computador da um beep e aparece a tela de carregamento do windows 7, após abrir o desktop o cursor do mouse fica carregando e de forma lenta são apresentados na tela inúmeros programas e processos iniciando, você abre o MSN, vê qual dos seus amigos estão online e após abre o CSGO que você baixou pela conexão DSL há três dias por um site de torrents como “The Pirate Bay” por exemplo, o jogo começa a iniciar de forma lenta e nota-se o aumento no rpm do ventoinha como o barulho de turbina de avião. Seu PC é cheio de programas como photoshop, photoscape e um programa para assistir TV a cabo de graça, todos baixados via torrent com ativadores alternativos, você também usa o Ares para baixar suas músicas e filmes favoritos.

A sua máquina por mais que possuía recursos limitados sempre estava no máximo de processamento, era lenta e demorava para executar ações. Com todos estes programas de procedência pirata, você realizava o download de malwares que executavam ações e processos usando uma elevada porcentagem de RAM e CPU, os quais para a época eram muito limitados. Hoje em dia este tipo de malware minera criptomoedas utilizando dos seus recursos.

O Malware mais citado deste trabalho é o BitRAT por sua versatilidade e aplicação em diferentes cenários, ele também possui a capacidade de permitir acesso remoto ao computador infectado, Webcams por exemplo eram o maior alvo deste tipo de ataque, pois eram muito fácil após o computador estar infectado de acessar, desabilitar o led de alerta e monitorar o alvo, basta um piso em falso ou uma “escorregada” na frente da câmera e você era alvo de extorsão.

O ataque ocorre de forma simples, basta infectar um arquivo disponível em um servidor p2p como torrent ou ares, por exemplo, e aguardar os downloads, uma vez na máquina ele já começa a ser executado e garante ao criminoso acesso à suas informações ou acesso remoto a sua máquina. Os ativos potencialmente afetados serão a máquina hospedeira, os dados contidos nela, os periféricos do computador, uma vez que o malware possa ser um keylogger ou screenlogger, e claro a privacidade do usuário em questão.

Keylogger são malwares que captam tudo o que é digitado no teclado, basta uma busca de palavras e o criminoso tem acesso ao momento que você digitou a senha e qual senha foi digitada, como precaução instituições bancárias começaram a disponibilizar um teclado virtual para digitação da senha. Com o teclado virtual os criminosos não conseguiam capturar digitação de senha pelo teclado, então para não ficar atrás criaram o screenlogger, que captura cliques do mouse na tela, sendo assim podendo captar em qual posição os números estão sendo digitados, como contramedida estes teclados virtuais passaram a alterar aleatoriamente a posição dos números na tela.

O malware pode ser instalado no sistema operacional para o qual foi desenvolvido, mas essa classificação é fácil, uma vez que ele é “despachado” junto a um arquivo com arquitetura exclusiva do SO de destino. Para exemplificar, supomos que Joäo seja usuário de Mac OS e Maria de Windows, ambos querem baixar o Photoshop para editar suas fotos, e baixam via torrent o programa ativado alternativamente, cada um para a arquitetura do seu sistema Operacional. Pronto, agora cada um foi infectado por um Malware desenvolvido para a arquitetura a qual o programa portador foi baixado. Isso também vale para APK`s instalados no Android sem certificado de desenvolvedor e aplicativos instalados com Jailbreak no IOS.

Ransomware

O ransomware é um tipo de malware que criptografa os dados do ativo infectado, e cobra um resgate (geralmente em bitcoins) para lhe entregar a chave de descriptografia. comumente este tipo de malware é distribuído com ativadores de programas ou de sistemas operacionais. Nem sempre ele é executado assim que infecta a máquina hospedeira, em alguns casos ele demora dias ou meses para iniciar a criptografia dos dados.

A infecção ocorre da mesma forma que a citada no texto sobre Malware, você baixa um arquivo ou software de procedência duvidosa, e este vem junto e é instalado sem que você note. após o tempo de execução préprogramado ser contabilizado, o malware entra em ação e criptografa todos os seus arquivos (pode afetar também pastas mapeadas em rede ou outras máquinas da rede). A criptografia é realizada com algoritmos de encriptação que usam uma chave aleatória a qual é armazenada apenas no servidor do invasor.

O seu papel da área de trabalho é alterado para uma imagem com informações de regate dos seus dados. Apenas mediante o pagamento (de uma quantia elevada) em bitcoins a chave de descriptografia é liberada ao usuário, entretanto não há nenhuma garantia que após efetuar o pagamento os criminosos irão disponibilizar a chave de descriptografia.

Este tipo de ataque não afeta potencialmente só a máquina hospedeira, afeta os arquivos contidos nela e a rede LAN no qual ela está localizada.

Podemos citar como exemplo um caso ocorrido em 2021 na grande metrópole de Pinheiro-Preto SC, um técnico de informática responsável pela rede interna de mais de 20 empresas regionais tinha todos os acessos a redes, vpns e servidores configurados na sua máquina de trabalho, após fazer o uso de um ativador alternativo para crackear um programa, além do seu computador, todos os servidores o qual estavam com acesso remoto configurado, foram invadidos e criptografados, fazendo com que estas empresas ficassem mais de uma semana sem operações. Neste caso o ataque foi além da rede lan devido às conexões, rotas e túneis estarem configuradas na máquina afetada.

Este tipo de ataque também pode ser distribuído através de phishing onde o link malicioso faz download do arquivo infectado.

Playbook

Este tipo de ataque pode ser identificado quando os dados de uma rede ou de uma estação estão completamente criptografados, este tipo de ataque tende a criptografar sistemas do usuário. Softwares de proteção como kaspersky costumam notificá-lo que arquivos baixados recentemente podem estar infectados com este tipo de malware.

Uma das formas de estar protegido contra este tipo de ataque que age de dentro da rede é possuir bons anti-malwares em todas as estações e servidores, Possuir uma zona desmilitarizada para servidores, restringindo assim ainda mais o acesso a estações de trabalho. A rede também deve possuir proxy para análise de pacotes que estão sendo trafegados e caso algum seja suspeito o pacote é automaticamente colocado em quarentena pelo proxy. Também vale contar como medida protetiva no caso de download de um arquivo suspeito ele pode ser submetido à análise para identificar assinaturas maliciosas. Vale ressaltar que backups criptografados realizados remotamente são uma excelente contra medida caso a rede toda seja infectada.

No caso de infecção apenas de uma máquina ela deve ser isolada da rede e identificado o arquivo que continha o vírus inicial, caso não seja possível desinfectar esta máquina ela deve ser formatada ou retornado um backup software contra malware como o kaspersky por exemplo. Já caso a infecção tenha ocorrido na rede toda, deve ser identificado o arquivo inicial com o vírus e a tentativa de desinfecção das máquinas, que novamente caso não seja possível devem ser restaurados backups e formatadas.

Este Playbook também pode ser usado em caso de infecção por malware, entretanto como este tipo de ataque é mais “fácil” de se desinfectar devido à não criptografar seus arquivos importantes.

Engenharia social

Este não precisa certamente ser um ataque cibernético, mas pode, e é muito utilizado neste meio. Certamente você já recebeu, ou conhece alguém que recebeu uma ligação de criminosos informando que sequestraram alguém da família que era necessário o pagamento do resgate. Este tipo de ataque que não ocorre apenas ciberneticamente é engenharia social.

Como já citado na seção de segurança, segundo Fabio Akita a maioria dos ataques são em engenharia social, até existem hackers em porões com computadores cheios de telas pretas com escritas verdes.

Ataques de engenharia social tem como objetivo contar a história certa, para a pessoa certa e aguardar ele passar as informações desejadas.

Podemos citar como exemplo o relato de uma humorista famosa, Bruna Louise teve seu celular (um iphone) roubado em meio ao carnaval do Rio de Janeiro, após tentar de diversas formas abrir a localização do aparelho pelo “Find My” não teve sucesso, a famosa relata que comprou um aparelho novo e passou seu backup do Icloud para ele. Na segunda pela manhã relata que recebeu uma ligação com um número dos EUA, na ligação um agente malicioso informava ser da apple e que seu dispositivo havia sido encontrado, e claro, para informar a localização era necessário digitar o código de desbloqueio do aparelho, e desta forma os criminosos conseguiram acesso ao smartphone da Humorista.

Nota-se que este tipo de ataque pode ser muito versatilidade, pois contando a história certa você afeta ou garante acesso ao ativo desejado.

No tópico de Phishing criamos a história de exemplo que os seus dados após serem coletados podem ser vendidos, ou utilizados como sequência no ataque. Suponha que seus dados foram vendidos e ou outro invasor deseja fazer uma extorsão do seu dinheiro, ele liga alegando que professores federais possuem um valor de benefício a ser recebido e claro, como um grande charlatão, explica os motivos (falsos) dos seus direitos, no atacado informa que vocë precisa fazer depósito em uma conta por exemplo, para desbloquear o valor em haver.

Como o crime nunca dorme, ele sempre se atualiza com as tecnologias e plataformas do momento, hoje é muito comum pais receberem mensagem de números estranhos alegando serem seus filhos, que é um número novo, ou que o celular foi para o concerto. dias ou um tempo depois solicitam a transferência de dinheiro para a conta de um terceiro, com novas desculpas e discursos convincentes.

Não há como definir um passo a passo ou explicar teoricamente como este tipo de crime ocorre, devido a sua versatilidade, entretanto ele mira quase sempre em dinheiro, ou em alguns casos invasões como citado na seção de segurança o caso ocorrido com o twitter no passado.

O ativo que sempre estará sob ameaça são as informações como dados pessoais, informações como folha de pagamento, árvore genealógica, condição e classe social, pois todos os ativos referente ao usuário alvo podem ser afetados, isto somente depende do intuito do ataque.

Playbook

São muitas medidas protetivas para apenas um ataque, mas claro, como o ataque oferece um leque de opções ele precisa ter uma base de contra medida grande. Caso alguém ou a organização for afetado com o ataque o primeiro passo é identificar a porta de entrada do agente malicioso, neste aspecto a auditoria de informações é extremamente útil, pois encontrado a fonte do problema ele pode ser mapeado e contra remediado. Vale ressaltar que nestes tipos de ataque, por mais bobo que pareça, é necessário resiliência.

Existem contra medidas preventivas que são reativas, podemos usar como exemplo o software vanguard, que analisa todo o tráfego da rede e com Machine learning mapeia a “normalidade” da sua rede, caso seja identificado um ataque ou algo fora do comum ele automaticamente se conecta ao roteador de borda a o firewall e bloqueia a origem.

Exploit

Ataques como este são realizados em sistemas conhecidos muito usados, principalmente frameworks open-source com alguma vulnerabilidade conhecida, como por exemplo o wordpress , que ainda hoje é muito usado para sites de carácter informativo ou institucional.

O ataque é realizado nesses sistemas em vulnerabilidades conhecidas em quem os utiliza, é muito comum sites em wordpress serem invadidos constantemente por se tratar de uma plataforma muito conhecida, com muitos BUGs e falhas no seu código padrão.

A forma de ataque é simples, após saber qual é a vulnerabilidade do sistema basta invadir quem o utiliza com os mecanismos conhecidos. Os ativos potencialmente afetados além da máquina hospedeira são os sistemas contidos nela, as informações e claro a rede LAN no qual ela está situada.

Playbook

Sabe as atualizações do Windows que você fica postergando porque levam tempo e não deixam você usar a máquina? elas são importantes para que sua máquina não seja invadida! Você precisa sempre manter o sistema atualizado, de preferência em uma versão LTS (long term support) que possuem mais estabilidade. Falhas descobertas em sistemas com versões antigas são uma excelente porta de entrada para agentes maliciosos. neste caso como citado no playbook anterior é de máxima importância o controle de acesso estar muito bem segmentado, proxies e firewalls devem estar muito bem configurados, e devem possuir regras que apenas IPs confiáveis (src-list) possam acessar painéis administrativos de sistemas ou redes. Vale ressaltar que é válido submeter todos os sistemas e redes a testes de pentest para avaliar se possuem grandes vulnerabilidades a serem exploradas. Uma contramedida importante a ser citada é o uso de criptografia em todos os arquivos e demais ativos, principalmente em seus devidos backups.

Em caso de invasão, ou por meio do monitoramento de atividades algo se tornar suspeito deve ser imediatamente através da auditoria encontrado a fonte do problema tomando as atitudes necessárias, se o seu servidor web for comprometido por exemplo, você deve aplicar todas as correções de segurança e ajustado proxies e firewalls.

Man-in-the-middle

Não necessariamente precisa ser um homem no meio, afinal como representado na série “como vender drogas online rápido” mulheres também podem ser hackers e agentes maliciosos. Este ataque há um agente no meio de uma comunicação que sniffa todo o tráfego, em busca da informação que deseja.

O ataque pode afetar e buscar dados como senhas, número de cartões de crédito, informações bancárias, e-mails, conversas entre outras informações de interesse.

Este tipo de ataque também pode envenenar o DNS e IPs de conexão, fazendo você se conectar a páginas falsas com conteúdos maliciosos, algo parecido com phishing.

Podemos usar como exemplo o caso do e-mail, imagine que você comprou uma torradeira pelo mercado livre, e como meio de pagamento escolheu a opção boleto, há um agente malicioso entre o seu computador e o servidor do mercado livre sniffando a conexão, ele ao pegar o tráfego do e-mail altera o anexo, somente a linha digitável e o código de barras. O email chega à sua caixa de entrada, normalmente como se fosse um e-mail legítimo da plataforma de vendas, apenas o anexo de pagamento foi calculado e minimamente editado.

Este também é um ataque difícil de mapear todos os ativos potencialmente afetados, afinal o ataque se direciona ao ativo de interesse, mas é claro que a privacidade, e dados pessoais dos clientes são sempre afetados. Pilares da segurança como Integridade, confiabilidade e não repúdio são devastados por este tipo de ciberataque.

A privacidade é o ativo mais afetado uma vez que todo o tráfego está sendo “ouvido” e filtrado para possíveis itens de interesse do invasor.

Playbook

Sempre usar criptografia, nunca acesse sites ou sistemas que não possuam certificados de segurança, seja TLS ou SSL, também não se conecte a servidores de e-mail sem utilizar este tipo de criptografia. Os principais alvos deste tipo de ataque são e-mails e tráfego web, como métodos GET ou POST em formulários online, o uso de certificados em sistemas web ou não é importante, em caso de acesso a equipamentos de rede o certificado pode ser realizado através de DNSSEC que pode ser obtido pela registro.br por exemplo. No Brasil a nic.br e o Cgi.br são grandes aliados na segurança da internet no país. Em caso de acessos externos sempre utilize VPN sobre IPSEC o que garante maior e uma segurança totalmente criptografada no seu túnel.

Força Bruta

Ataques de Força bruta ou como chamado em inglês Brute-Force são robôs ou programas que fazem tentativas a todo momento para tentar descobrir a sua senha, ele pode ficar testando ela direto na aplicação em que roda, ou também em bancos de dados vazados, também vale ressaltar que se o invasor conseguir uma cópia ou arquivos de banco de dados ele pode testar métodos de descriptografia com senhas contidas nele e até mesmo testar algoritmos de comparação de hash.

Este tipo de ataque requer uma ou mais máquinas parrudas para ficar testando possíveis combinações de palavras (muitas vezes já pré computadas), e literalmente na tentativa e erro da força bruta o computador tenta descobrir a senha. quanto mais recursos disponíveis na máquina ou no cluster, mais rápida a descriptografia ocorre.

É claro que como sempre a privacidade e dados do usuário são potencialmente os ativos mais afetados, entretanto o ativo afetado também pode ser o sistema em questão e sua máquina hospedeira, tudo depende de quais são as permissões do usuário e seu nível de acesso, também vale ressaltar que este tipo de ataque pode ser operacionalizado em qualquer sistema operacional, uma vez que sistemas e aplicações utilizam de métodos de criptografia padronizados, como algoritmos de encriptação como SHA512 por exemplo.

Para exemplificar esta parte do trabalho imagine que você é um hacker e encontrou na deep web um banco de dados do SIGAA, nele há todos os logins e senhas (encriptadas) dos alunos, professores e demais funcionários de todos os campus. Você deseja descobrir a senha da Angelita, pois quer mudar a sua nota na matéria de segurança, entretanto o algoritmo de encriptação que o sistema utiliza é apenas de criptografia, sem ser possível descriptografar a senha em texto limpo. Como você é um usuário assíduo da deep web possui várias hash-tables de hashes pré-computadas com tabelas de dicionário e possíveis combinações de palavras, pronto agora seu computador esta comparado hashes já gerados por algoritmos de encriptação com o hash da senha encontrado no banco de dados, até um deles dar match. Vale ressaltar que quanto maior for o hash e mais aleatória a senha, mais irá demorar para o programa descobrir ela, porém isto é uma questão de tempo.

Playbook

Este tipo de ataque é relativamente mais simples de ser resolvido, primeiro precisa ser identificado a origem do IP se ele é externo ou interno. Caso o IP seja externo basta bloquear ele ou até mesmo seu ASN no firewall, já caso o ataque seja interno é necessário identificar a máquina de origem, consultar os logs dela e auditar, verificar qual software está forçando o ataque e se foi um malware instalado ou é um software instalado propositalmente para isto. Contra Medidas preventivas a este tipo de ataque é possuir um firewall muito rígido e monitorar toda a atividade da rede, também como muitos sistemas implementam, ter um máximo de tentativas após ser excedido o IP de origem é automaticamente banido para uma lista não permitida.

DoS x DDoS

Ataque de Negação de serviço a sigla DOS (Denial of Service) explica qual é o objetivo do ataque, ou seja, negar um serviço de funcionar, ele pode ser operacionalizado de várias maneiras, o que muda é o serviço o qual se deseja sobrecarregar, é assim que ele funciona basicamente, sobrecarrega de requisições um serviço X, e usuários legítimos passam a ter problemas de lentidão ou negação de serviço.

Além de potencialmente afetar o serviço rodando, este tipo de ataque afeta a rota e rede aumentado em deveras o tráfego da rede fazendo que outros serviços que rodam nela também apresentem lentidão.

Para exemplificar este tipo de ataque vamos criar a suposição que você seja dono de um provedor de internet a CleideNET, e a todo momento os usuários e clientes da sua rede fazem requisição DNS aos seus roteadores e servidores recursivos e autoritativos. Você começa a receber inúmeras requisições de um IP ou ASN específico, são tantas que o serviço não consegue atender todas, inicia-se uma sobrecarga na rede e novas requisições são negadas ou entram em uma fila para processamento, em instantes a porta 53 do serviço para de responder e o serviço fica indisponível, isto é um ataque de DNS injection, foram tantas requisições que o servidor não conseguiu processar e parou de responder com o serviço a quem realmente precisava. Causando assim lentidão ou até mesmo parada da navegação de todos os clientes da CleideNET. Este ataque que acabamos de exemplificar é um ataque DoS, ou seja um ataque de um para um, um atacante e um atacado.

O Ataque de DDoS (Distributed Denial of service) é um ataque distribuído, ou seja, é de vários para um, é mais comum e pode ser realizado como robôs na internet, voltando ao exemplo citado acima, agora você não recebe tráfego ou requisições de apenas um IP ou ASN, mas sim de vários, de várias origens o que se torna muito mais díficil de se identificar de onde o ataque está sendo originado.

Vale ressaltar que este tipo de ataque sempre mira em um serviço (o qual está atrelado a alguma porta) ou à alguma rede com o intuito de congestionar ela.

Este tipo de ataque também pode ser realizado de dentro para fora, ou seja, uma máquina é infectada com um malware e este começa a realizar ataques DoS dentro da lan, utilizando a máquina hospedeira para realizar este tipo de disparo congestionando toda a rede interna. Se caso mais de uma máquina for infectada torna-se um ataque de DDoS, pois são dois hospedeiros atacando a mesma rede.

Playbook

As contra medidas protetivas neste tipo de ataque são manter um firewall bem configurado, serviços de uso exclusivo da organização (intranet, acesso a sistemas internos) devem estar liberados à apenas IP permitidos, em caso de acesso remoto pode ser usado VPN para acessar. Um proxy bem configurado também garante uma camada extra de proteção no caso deste tipo de ataque. Podemos citar que o monitoramento constante do tráfego tanto por software, quanto por especialista é de grande valia para identificar este tipo de ataque precocemente. Este tipo de ciberataque é identificado quando se começa ter um tráfego maior na rede do que o normal, ou quando um serviço para de funcionar corretamente ou totalmente.

Após ser identificado que se trata de um ataque ele precisa ser identificado como DoS ou DDoS.

Caso seja DoS, este é teoricamente mais “simples” como citado antes ataque DoS é um atacante para um afetado, ou seja, basta identificar a origem do ataque e qual serviço ou quais serviços ele está forçando o DoS. Quando o IP de origem for capturado em um dos pacotes do ataque, basta bloquear ele ou até mesmo o ASN do qual faz parte no firewall.

Caso seja DDoS é um pouco mais complexo de ser identificado devido o ataque ser de múltiplas origens, neste caso pode ser utilizado o CDN (Content Delivery Network) pode ajudar a distribuir o tráfego de rede antes que ele chegue no alvo afetado reduzindo a probabilidade que o ataque derrube a rede, mas neste caso IPs e ASNs também podem ser identificados como origem e barrados tanto no firewall da organização quanto na rede provedora dela, ou outras empresas que ela compra tráfego.

Não foi usado Torrent para nenhuma mídia deste trabalho

- é verdade esse bilhete