Firewall

Introdução

Para este exemplo de Firewall vamos utilizar uma organização extremamente rígida em termos de acesso, esta organização possui várias camadas de segurança, entre elas, dois Firewalls, para assim criarmos uma DMZ (Zona Desmilitarizada), ou seja, os servidores com aplicações que terceiros utilizem, ficam uma camada abaixo da rede interna.

Para este exemplo de Firewall vamos utilizar uma organização extremamente rígida em termos de acesso, esta organização possui várias camadas de segurança, entre elas, dois Firewalls, para assim criarmos uma DMZ (Zona Desmilitarizada), ou seja, os servidores com aplicações que terceiros utilizem, ficam uma camada abaixo da rede interna.

Nesta Organização os computadores da rede interna, terão apenas acesso a softwares on-premise hospedados na própria estrutura, sem poder acessar sites da web, por exemplo. Sendo desta forma a rede interna terá apenas acesso a servidores da DMZ para utilizar o chat interno, sites que são hospedados internamente (como uma intranet). Poderão resolver apenas DNS pré-programados no servidor de DNS (que neste caso realiza os dois papéis, tanto de recursivo quanto de autoritativo). O sistema ERP e Servidor web serão os únicos que terão acesso ao banco de dados.

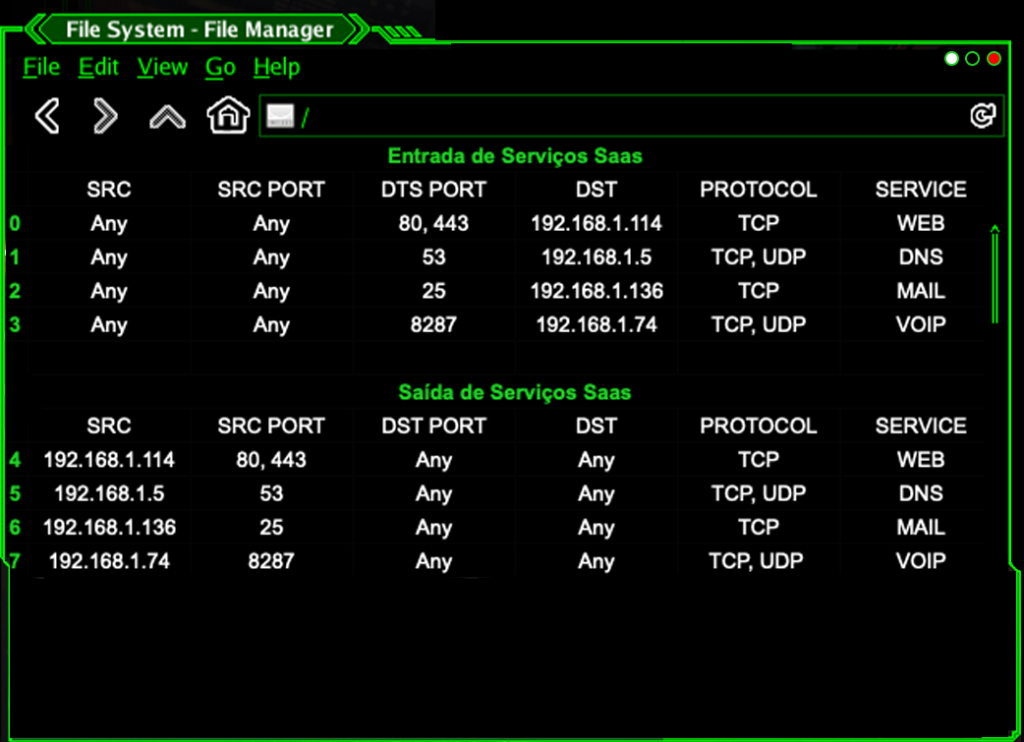

Firewall I (Borda)

Regra 0 – Garante que da rede externa, qualquer ip de origem em qualquer porta pode realizar requisições ao servidor Web nos protocolos HTTP e HTTPS (80, 443), por se tratar de uma conexão com troca de informações de recebimento de pacotes, o protocolo de comunicação é TCP

Regra 1 – Está é a regra do DNS (Domain Name System), ela abre a porta 53, padrão deste serviço, qualquer IP em qualquer porta pode realizar a consulta DNS, quando o seu destino for a porta e IP do servidor DNS. o UDP se torna utilizável por ser um protocolo rápido, para consultas pequenas, já quando se trata de transferência de zona, ou consultas massivas, o TCP é a melhor opção, garantindo mais segurança.

Regra 2 – A comunicação com o servidor de e-mail deve ser bem configurada, para que os integrantes da organização possam receber e enviar e-mail tranquilamente, a porta 25 garante que o servidor irá se comunicar com outros servidores, recebendo assim conexões de outros servidores de e-mail da rede. Vale ressaltar que para o pleno funcionamento de um servidor de e-mail a porta 25 deve ser liberada pelo provedor de internet da organização, por ser uma porta baixa, comumente os provedores fecham a conexão quando o destino for ela.

Outro item que deve estar corretamente configurado, são os registros DNS, como MX, DomainKey, DMARK, DKIM. O PTR (DNS reverso) deve ser configurado pelo provedor que possui domínio sobre o bloco de IP válido, do qual o servidor de e-mail faz parte.

As portas SMTP, IMAP, POP3 ficaram apenas disponíveis internamente, dispensando conexões clientes de fora.

Regra 3 – Abre a conexão tanto TCP quanto UDP para qualquer IP com qualquer porta de origem para comunicação VoIP, por se tratar de um serviço sob demanda, podemos utilizar o protocolo UDP, assim evitando-se delay, e caso ocorra eventual perda, será insignificante.

Nós já estamos filtrando a entrada, a saída podemos deixar livre, não é?

Jamais!

As regras 4,5,6 e 7 garantem que a saída de servidores serão apenas pelas portas de serviços, que são solicitadas, isso evita que um port scan, por exemplo, identifique que a saída está “livre” e use uma porta aleatória como “backdoor” assim, tendo acesso às informações da rede.

Cereja do bolo

O firewall funciona com regras por índices, ou seja, ele verifica se a solicitação atende a regra 0, e assim sucessivamente, não havendo nenhuma em que a solicitação se encaixe, o pacote é descartado. Nestes casos criamos uma regra default, a última, caso nenhuma das anteriores atenda a solicitação, realiza-se o Drop do pacote.

A Regra 99 garante que os pacotes que vão para a rede externa (internet) quando a origem for a rede interna (/23 que compõe a rede da DMZ e rede interna de computadores), sejam devidamente mascarados com o IP público, da organização. Como se trata de uma rede simples com apenas um IP, realizamos um mascarade apenas quando a interface de destino for a WAN, mas isso pode causar problemas quando houver mais de um IP público, ou conexões de túneis, como uma VPN por exemplo.

Esta máscara pode ser feita através de um SRC NAT para cada Ip público por exemplo, e a ação realizada quando a interface de saída for o PPPoE por exemplo.

Firewall II (Interno)

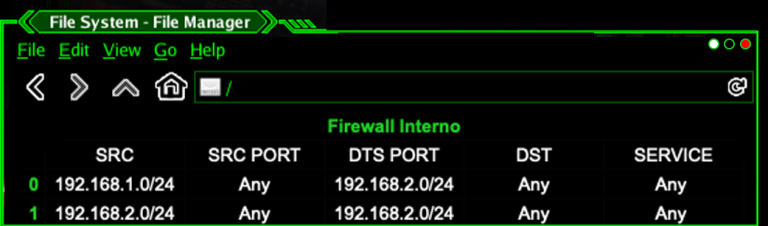

Ok, nós já possuímos um firewall bem restritivo, o qual já não permite a comunicação da rede interna de computadores com a internet, então podemos deixar a comunicação livre entre as redes, não é mesmo?

Ok, na prática isso seria muito mais fácil de configurar e aplicar, mas nesse caso não estaríamos usando a segurança que o segundo firewall provê, não tendo necessidade dele. E caso a primeira camada seja invadida, ferrou pq a comunicação está totalmente livre com a rede interna.

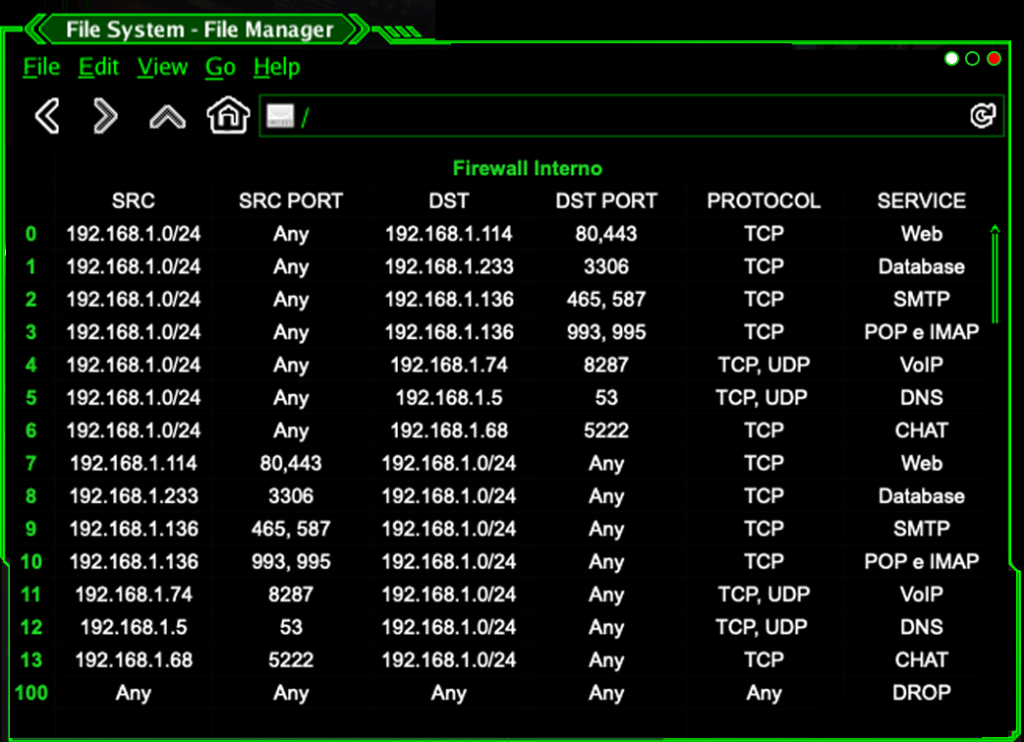

Regras Firewall II

Regra 0 – Garante que quando a origem seja a rede interna de computadores, para o IP do servidor web consiga realizar requisições nas portas HTTP e HTTPS, utilizando o protocolo TCP. A regra 7 garante que apenas as informações destas requisições possam retornar.

Regra 1 – Viabiliza a conexão do software ERP que rodam nas máquinas acessar o banco de dados que está alocado em um servidor dentro da DMZ, a regra 8 permite que apenas estas requisições retornem.

Regra 2 – Apenas as máquinas da rede interna poderão acessar o servidor de e-mail para envio de mensagem, ou seja, conexões externas para clientes de e-mail (como o thunderbird) já não são permitidas. Para permitir o envio de e-mails das estações (apenas com criptografia) as portas 465 (SSL) e 465 (TLS) são permitidas. Por se tratar de envio de mensagem usamos o protocolo TCP para maior segurança e confiabilidade, e a regra 9 garante a conexão com o servidor retorne apenas nesta porta.

Regra 3 – Ainda no ambiente de e-mail, nossos computadores precisam se conectar ao servidor para receber os e-mails, isto pode ser viabilizado pelos protocolos IMAP e POP. As portas que foram liberadas, são apenas as que suportam criptografia, (993 IMAP SSL) e 995 (POP3 SSL), e a regra 10 garante que apenas solicitações nestas portas possam retornar.

Como não possuímos muito conhecimento deste servidor de e-mail em questão, não foi criada nenhuma regra para acesso a webclient, apenas conexões por aplicações cliente.

Regra 4 – A organização já recebe ligações que se conectam com a central VoIP, porém agora precisamos garantir que os ramais se conectem a ela, para poder realizar e receber chamadas a partir da rede interna, que pode se conectar por softphones, Telefones VoIP e até mesmo ATA`s (Analogic Telephone Adapter), utilizamos a porta 8287 nos protocolos TCP e UDP, por se tratar de um serviço que não pode ter um Delay significativo, aceitamos eventual perda com pacotes no UDP. A regra 11 garante que a conexão será estabelecida apenas nesta porta.

Regra 5 – Garante que os dispositivos da rede interna poderão resolver DNS no servidor que está na DMZ. Neste exemplo, como citado na introdução, o servidor DNS funciona tanto como autoritativo, quanto recursivo, ou seja a rede interna tem apenas acesso a endereços internos e pré programados. A regra 12 garante que apenas as requisições nesta porta retornarão.

Regra 6 – Como já citado que a rede é extremamente restrita, o chat funcionará apenas dentro da organização, ou seja, quando o destino for ele na porta 5222 com origem da rede interna a conexão será aceita, somente podendo retornar quando a origem for ela.

A volta não poderia ser livre?

Não, vamos imaginar que um dos servidores foi invadido, e o acesso a rede 192.168.2.0/24 esteja totalmente liberado para retorno das conexões, é uma questão de tempo até um software encontrar uma vulnerabilidade em uma das estações e explorar ela, desta forma restringimos apenas as portas que são necessárias (e mesmo nelas pode haver uma falha ou algo relacionado)

E claro, caso a solicitação não se encaixe em nenhuma regra acima, temos a última que por padrão irá descartar o pacote.

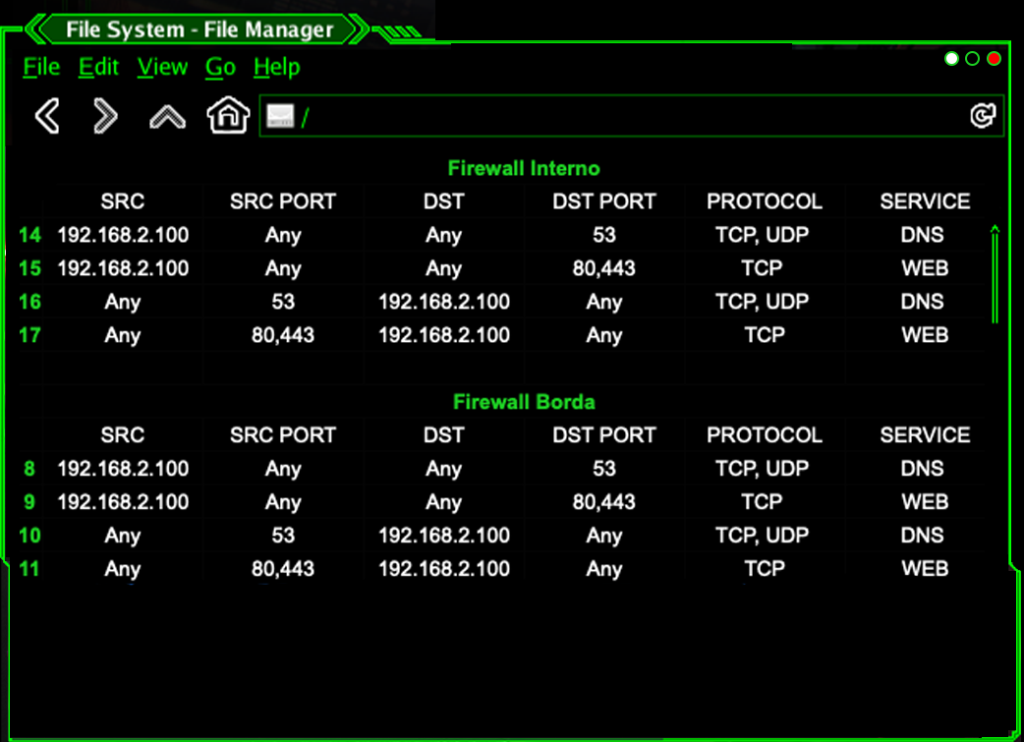

Exemplo de acesso externo

Vamos supor que o dono da empresa trabalha em uma das estações (192.168.2.100) e somente ele deseja ter acesso a internet para acessar sites e resolver DNS, criamos as seguintes regras:

As regras do firewall interno garantem que apenas esta estação consiga realizar solicitações para a internet, e como não temos nenhuma regra que permita a saída destes pacotes na borda, repetimos as mesmas regras, especificando apenas o IP da estação, assim evitando maiores falhas de segurança, como liberar a rede toda, mesmo com um segundo firewall abaixo.

As regras do firewall interno garantem que apenas esta estação consiga realizar solicitações para a internet, e como não temos nenhuma regra que permita a saída destes pacotes na borda, repetimos as mesmas regras, especificando apenas o IP da estação, assim evitando maiores falhas de segurança, como liberar a rede toda, mesmo com um segundo firewall abaixo.

Há como eu bloquear acesso a sites externos específicos somente com o firewall?

A resposta é sim, mas isso se torna muito mais fácil e prático com um proxy, entretanto somente com o firewall temos algumas alternativas, como criar uma regra de drop para o IP do servidor do site ou até mesmo o ASN.

Proxy vs Firewall

O firewall é responsável pela abertura e fechamento de portas, controlando o fluxo de dados entre redes.

Um proxy é um servidor intermediário que atua entre um cliente (por exemplo, um navegador da web) e um servidor de destino. Ele processa e encaminha solicitações e respostas entre eles, podendo oferecer funcionalidades como balanceamento de carga, filtragem de conteúdo, anonimato e armazenamento em cache. Dessa forma, um proxy pode melhorar a segurança e a eficiência da comunicação na rede, além de possibilitar o controle de acesso a recursos específicos.